💥💥💞💞欢迎来到本博客❤️❤️💥💥

🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。

⛳️座右铭:行百里者,半于九十。

📋📋📋本文目录如下:🎁🎁🎁

目录

💥1 概述

毫米波 V2I 技术是一种用于车辆到基础设施的通信的创新解决方案,它利用毫米波频段的高带宽和低延迟特性,实现了快速而可靠的车辆与城市基础设施之间的通信。本文旨在通过链路层仿真,对毫米波 V2I 网络在具有低层现代建筑的城市环境中的性能进行研究。

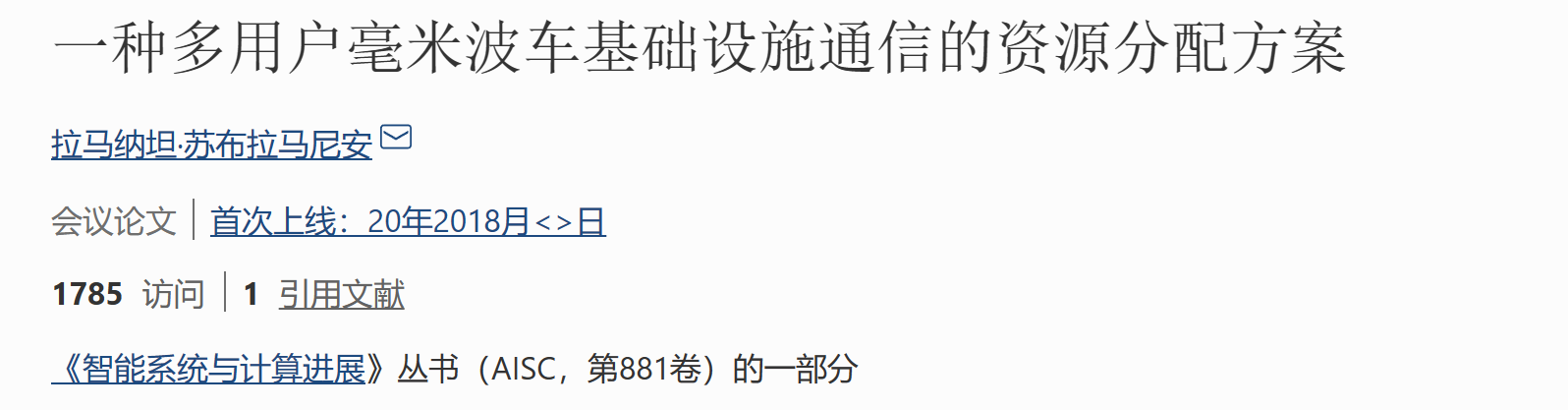

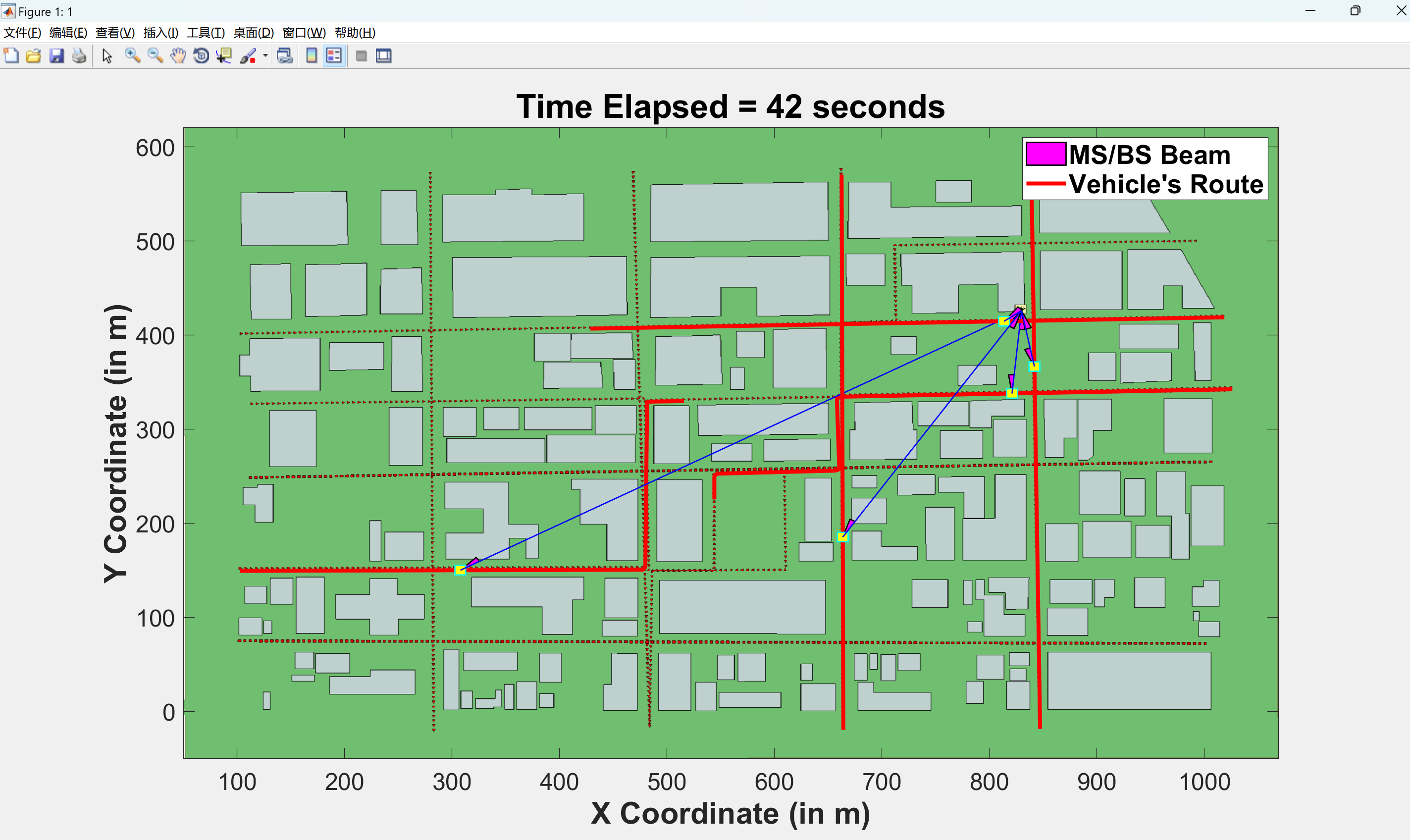

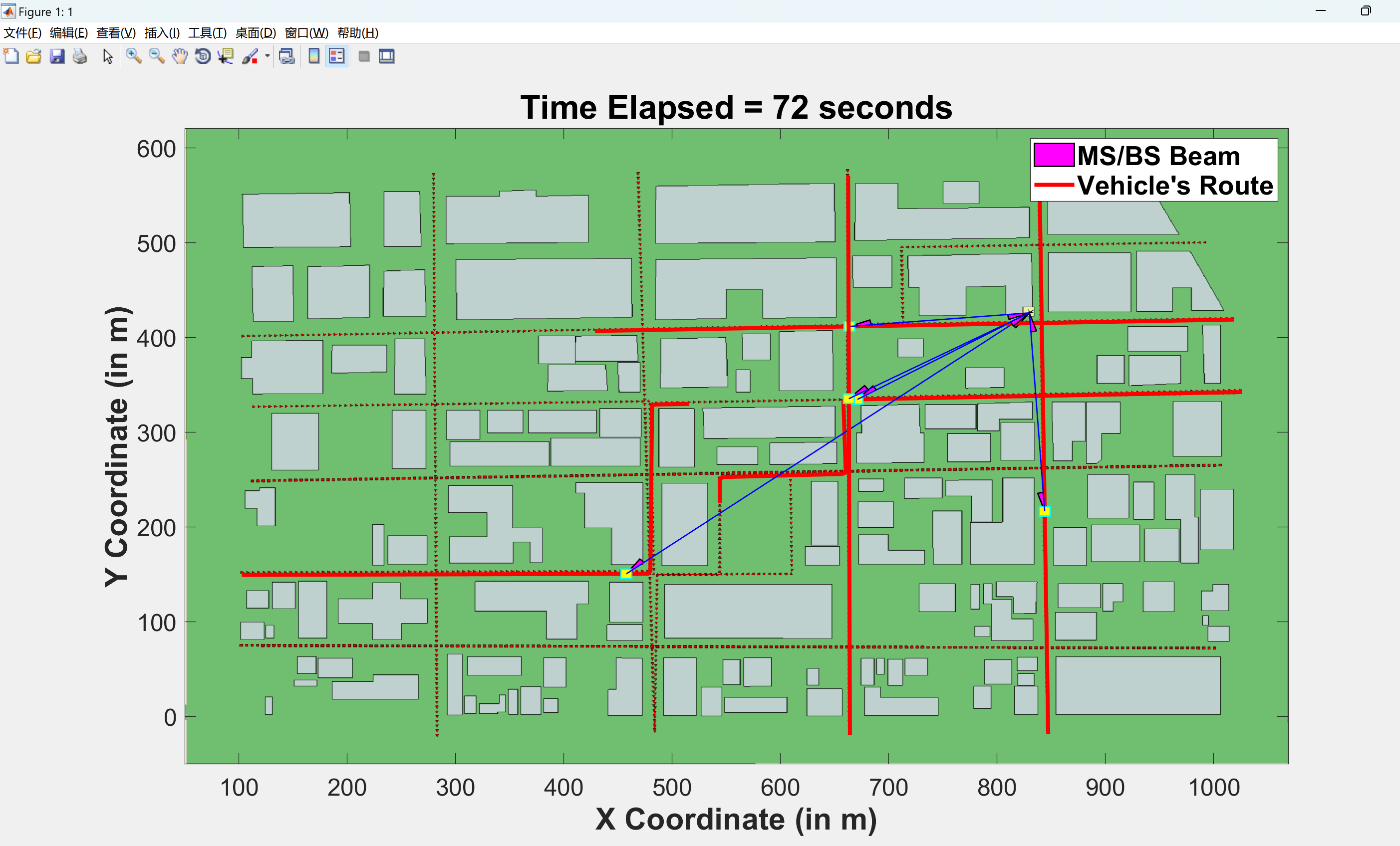

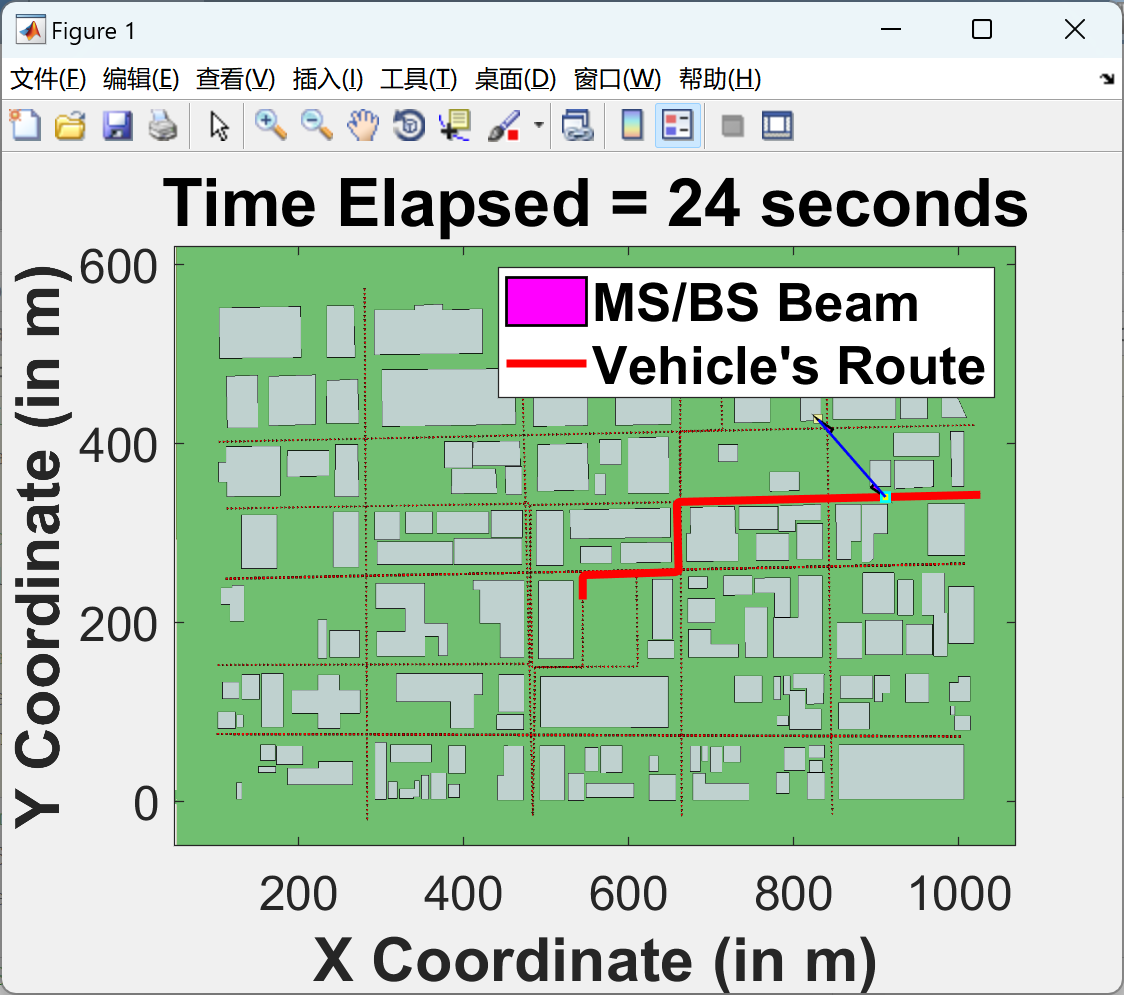

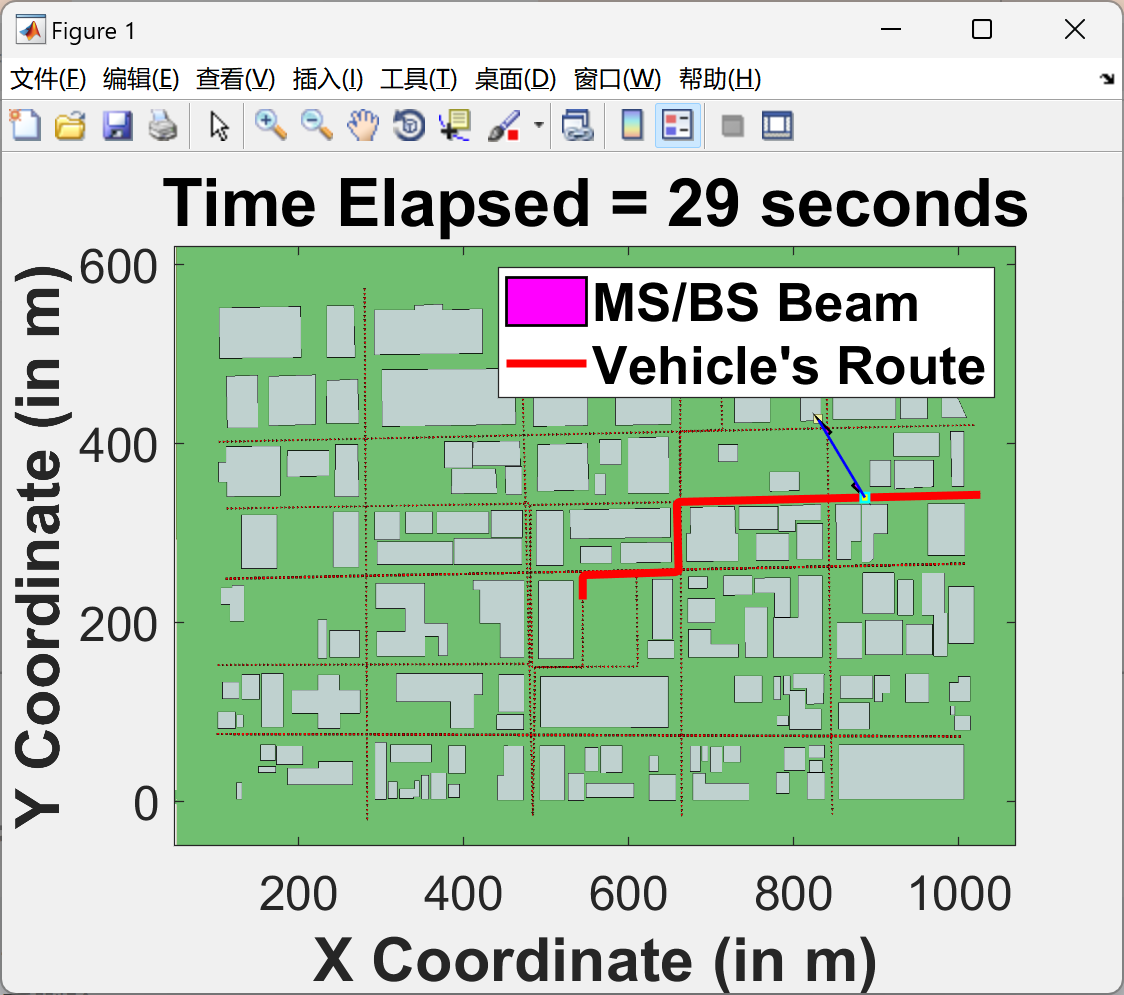

为了在仿真中模拟真实的城市环境,我们选择了一个类似于曼哈顿纽约市的网格状街道地理,并基于该地理特征设计了10条车辆路线。然而,由于我们无法获取特定城市某个部分的真实3D模型,我们通过使用 LoadVehRouteData.m 脚本,将这些路线替换到一个平面的虚拟环境中,以便进行仿真研究。这种方法使得我们能够轻松地生成所需数量的路线,例如,我们可以模拟50条不同的车辆路线。

通过进行这些链路层仿真,我们可以评估毫米波 V2I 网络在真实城市环境中的性能表现。我们研究了不同车辆之间的干扰、基础设施之间的信号传输效率以及信道容量等关键指标。通过收集仿真结果,我们可以深入了解毫米波 V2I 网络的潜力和局限,并为将来的优化和改进提供有价值的指导。

此外,通过在具有低层现代建筑的城市环境中进行仿真研究,我们可以获得对毫米波 V2I 网络在实际部署中的性能预期。这对于城市规划者和相关利益相关者来说是非常重要的,因为他们可以基于仿真结果来评估网络布局、频谱规划和基础设施部署的最佳实践。通过结合仿真结果和真实数据,我们可以为毫米波 V2I 技术的发展和推广做出更加可靠和有效的决策。

综上所述,本文的研究通过链路层仿真,对毫米波 V2I 网络在具有低层现代建筑的城市环境中的性能进行了深入的探究。通过模拟多条车辆路线,并评估关键指标,我们为毫米波 V2I 技术的优化和应用提供了有力的支持,并为相关利益相关者提供了宝贵的指导。这项研究对于推动智慧城市和智能交通系统的发展具有重要意义,并为我们更好地了解和利用毫米波 V2I 技术的潜力奠定了基础。

文献:

毫米波(mmWave)通信越来越被视为满足新兴智能交通系统(ITS)应用所要求的通信限制的一种手段。本文设计了一种新型的定向MAC协议,该协议包含城市环境中毫米波车辆到基础设施(V2I)网络特有的资源分配策略。我们特别考虑了一个网络,其中每个基站(BS)配备了混合波束成形天线阵列,同时为多辆车提供服务。使用特定于毫米波车辆通道的相干带宽和相干时间模型,提供了BS用于高效多用户调度的可靠资源分配方案。新颖之处在于多用户场景,即专门为毫米波信道设计的时频资源分配。为了评估网络,MATLAB 中完全内置了一个信道模拟器来执行链路层仿真。

📚2 运行结果

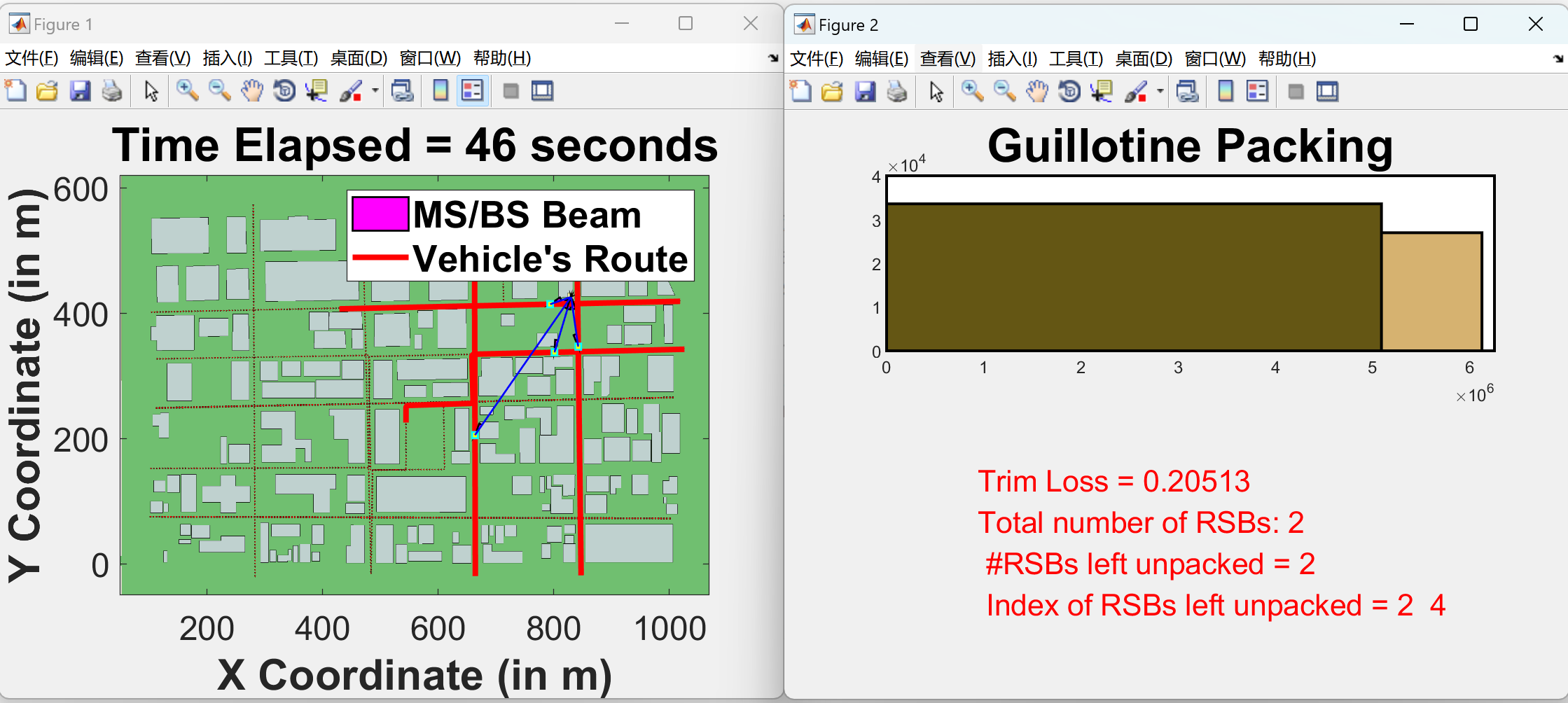

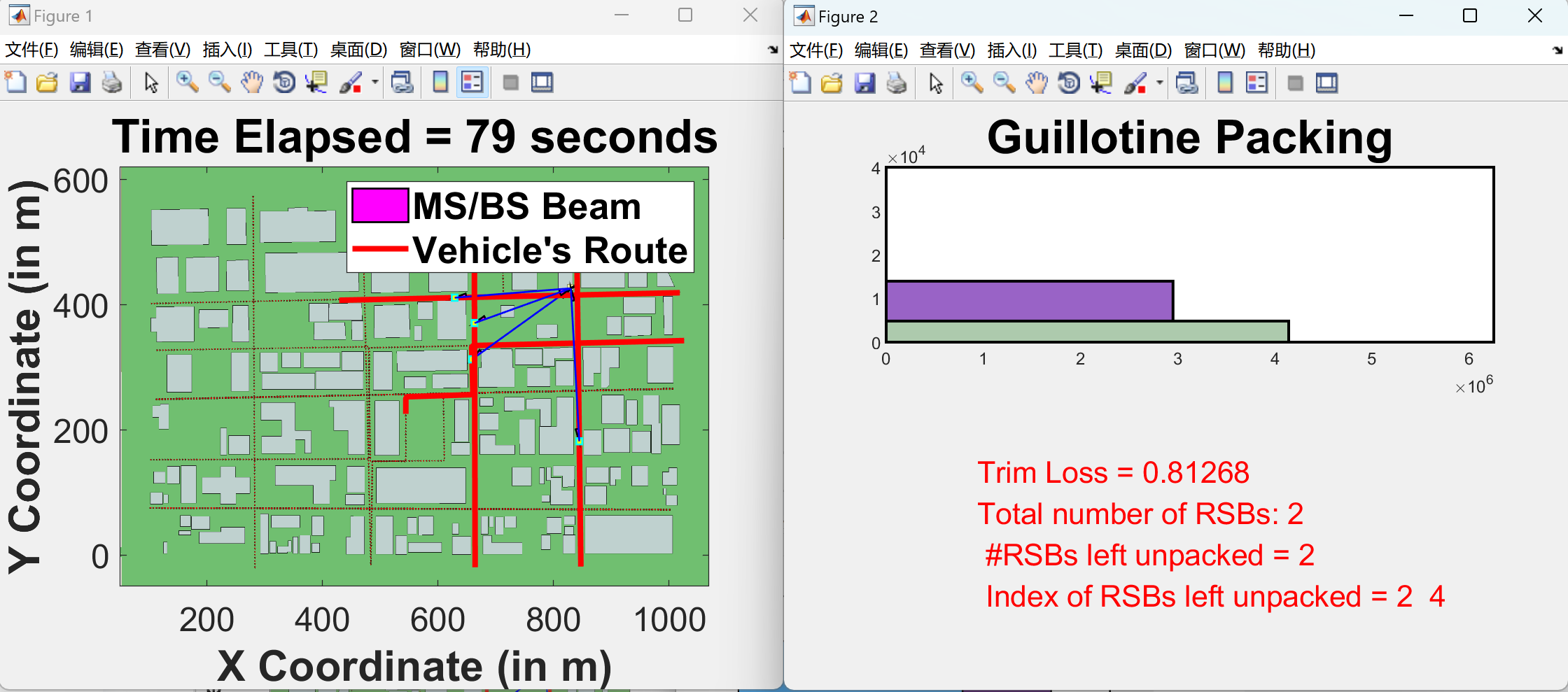

动态运行图:

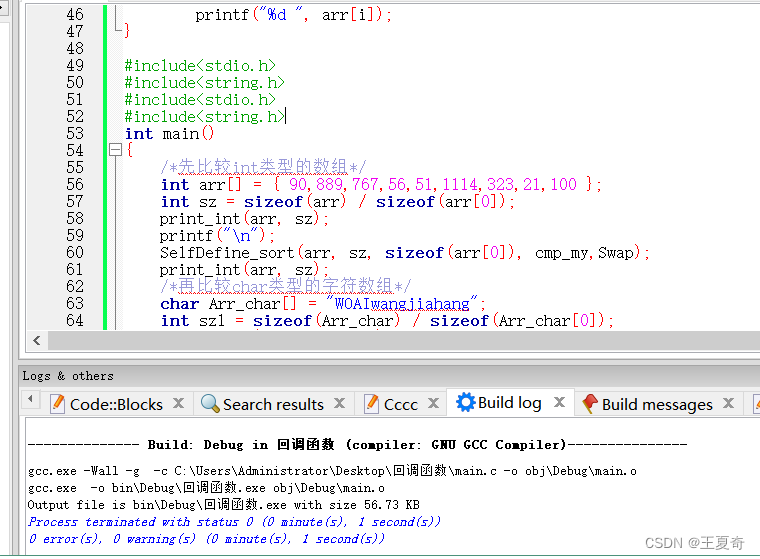

部分代码:

function visualizePacking(RB, data, NRsbLeftUnpacked, IndRsbLeftUnpacked, TrimLoss)

subplot(211)

r = rectangle('Position',[0 0 RB(1) RB(2)]);

r.FaceColor = [1 1 1];

r.LineWidth = 1.5;

axis([-1 RB(1)+2 -1 RB(2)+2]);

nRectSmall = size(data,1);

for iSmall = 1:nRectSmall

r = rectangle('Position',data(iSmall,:));

r.FaceColor = rand(1,3);

r.LineWidth = 1.5;

end

title('Guillotine Packing','FontSize',25,'FontName','Arial','FontWeight','bold');

subplot(212)

str1 = ['Trim Loss = ' num2str(TrimLoss)];

str2 = ['Total number of RSBs: ' num2str(nRectSmall)];

str3 = [' #RSBs left unpacked = ' num2str(NRsbLeftUnpacked)];

str4 = [' Index of RSBs left unpacked = ' num2str(IndRsbLeftUnpacked)];

text(0.15,0.5,{str1,str2,str3,str4},'Color','red','FontSize',16)

axis off

endfunction visualizePacking(RB, data, NRsbLeftUnpacked, IndRsbLeftUnpacked, TrimLoss)

subplot(211)

r = rectangle('Position',[0 0 RB(1) RB(2)]);

r.FaceColor = [1 1 1];

r.LineWidth = 1.5;

axis([-1 RB(1)+2 -1 RB(2)+2]);

nRectSmall = size(data,1);

for iSmall = 1:nRectSmall

r = rectangle('Position',data(iSmall,:));

r.FaceColor = rand(1,3);

r.LineWidth = 1.5;

end

title('Guillotine Packing','FontSize',25,'FontName','Arial','FontWeight','bold');

subplot(212)

str1 = ['Trim Loss = ' num2str(TrimLoss)];

str2 = ['Total number of RSBs: ' num2str(nRectSmall)];

str3 = [' #RSBs left unpacked = ' num2str(NRsbLeftUnpacked)];

str4 = [' Index of RSBs left unpacked = ' num2str(IndRsbLeftUnpacked)];

text(0.15,0.5,{str1,str2,str3,str4},'Color','red','FontSize',16)

axis off

end

🎉3 参考文献

文章中一些内容引自网络,会注明出处或引用为参考文献,难免有未尽之处,如有不妥,请随时联系删除。

[1]赵宇,张伟.传感网络数据链路层上碰撞攻击检测模型仿真[J].计算机仿真, 2014(009):031.

[2]王曦爽,孟新.卫星网络仿真系统建模的研究[J].计算机工程与应用, 2004, 40(23):4.DOI:10.3321/j.issn:1002-8331.2004.23.045.

[3]R. Subramanian, "A Resource Allocation Scheme for Multi-User MmWave Vehicle-to-Infrastructure Communication," accepted for publication in the Future Technologies Conference (FTC) 2018, Vancouver, BC, Canada. 13-14 Nov. 2018.