前言

在当今互联网时代,内网穿透成为了解决内部网络服务对外难以访问的问题的一种重要方式。Fast Reverse Proxy(FRP)作为一款强大的反向代理工具,为用户提供了一种高效、灵活的内网穿透解决方案。本文将深入介绍 FRP 的原理和使用方法,帮助你更好地理解和应用这一强大的工具。

FRP 的原理

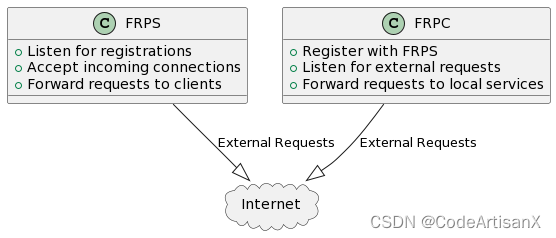

1. FRP 服务器端(FRPS)

监听外部网络请求: FRPS 在公网上运行,监听一个指定的端口,等待外部网络的连接。

接收来自 FRP 客户端的注册: FRP 客户端通过与服务器建立连接,并向服务器注册自己的服务及配置信息。

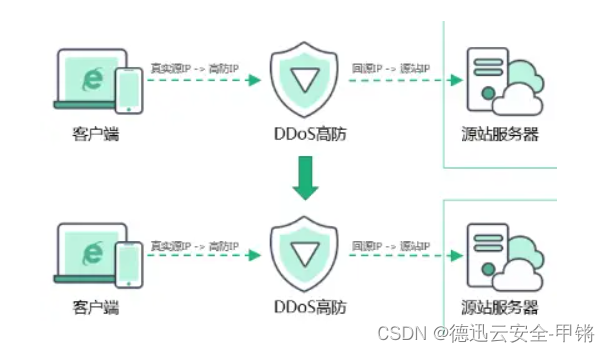

接受外部请求并转发: 当外部网络请求到达 FRPS 时,服务器根据注册信息找到对应的 FRP 客户端,并将请求转发给客户端。

2. FRP 客户端(FRPC)

与服务器建立连接: FRP 客户端通过与 FRP 服务器建立连接,将自身注册到服务器上。

本地服务与端口映射: 客户端通过配置文件指定本地服务的类型和端口,如 HTTP 服务,端口为 80。

与服务器保持心跳: 客户端定期向服务器发送心跳信号,以保持连接活跃。

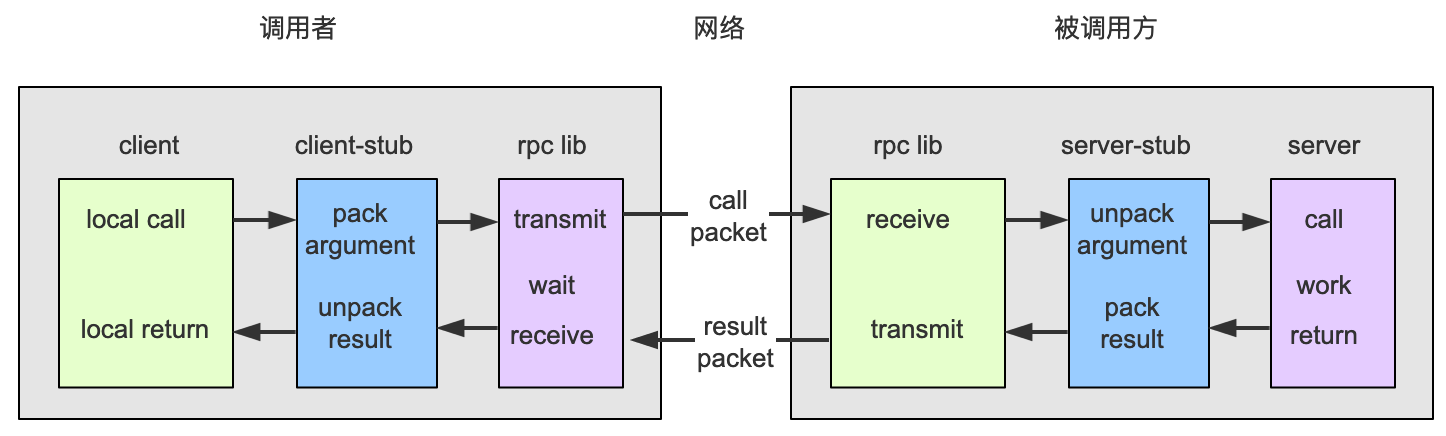

3. 通信流程

注册流程: FRP 客户端在启动时向 FRP 服务器注册自己的服务和配置信息,服务器记录客户端的公网地址和端口。

请求转发流程: 外部网络请求到达 FRP 服务器时,服务器根据请求的目标找到对应的 FRP 客户端,然后将请求转发到客户端的本地服务。

数据加密(可选): FRP 允许配置数据传输过程中的加密,以增强安全性。

4. 流程图

如何使用 FRP

1. 下载和安装 FRP

访问 FRP 的官方网站,下载适合你操作系统的版本并进行安装。

2. 配置 FRP 服务器

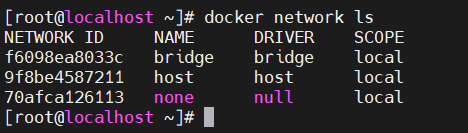

在服务器上创建一个配置文件(frps.toml),配置监听端口等基本信息,并启动 FRP 服务器。

3. 配置 FRP 客户端

在本地机器上创建一个配置文件(frpc.toml),配置服务器地址和本地服务端口,并启动 FRP 客户端。

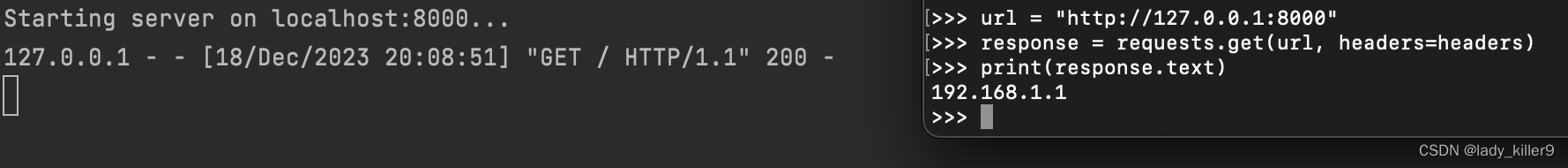

4. 验证内网穿透

访问服务器 IP 和 FRP 服务器配置的端口,确保服务器端口开放。使用 FRP 生成的公共 URL,访问本地服务,实现内网穿透。

结语

FRP 作为一款强大的内网穿透工具,通过反向代理技术让内部网络的服务得以映射到公网,无需复杂的配置。通过深入了解 FRP 的原理和使用方法,你可以更灵活地应用这一工具,解决内网服务对外不可访问的问题。