部分手机具备NFC卡刷卡功能,理论上也可模拟门禁卡。

一个功能强大且免费的NFC卡模拟器,可模拟各类门禁卡、电梯卡、部分公司(工厂)工卡或饭卡、部分学校饭卡、部分图书馆借书卡等各类IC卡,用手机替代卡片去刷门禁、刷电梯、刷考勤和刷饭堂等等,支持绝大部分有NFC功能的手机。

但是实际上的卡片都一样,但里面的卡片的芯片种类繁多,有M1卡、射频IC卡、CPU卡、M1卡、ID卡、Mifare Classic、EM卡、DESFire卡、加密卡等等,你的门禁卡种类如果手机不支持也是不能模拟的。而且手机读卡器一般只能读取4-10位数据,即使卡种类一致,模拟数据不全可能也无法应用,所以这是个聊胜于无的功能吧。

下面说具体方法:

前提条件

1、你的手机有NFC

2、手机已root (因为Card Emulator Pro需要root权限才能修改系统NFC配置文件, 否则无法模拟卡片)

手机模拟门禁卡步骤

1、手机开启NFC

2、打开Card Emulator Pro

3、把卡放在手机背面,等识别成功后,输入卡片名称,保存卡片

4、用Card Emulator Pro生产可以Magisk刷机的模拟文件一般是zip格式。

5、Magisk刷入刚才生成的模拟文件模块,之后重启手机。

6、点击卡片的模拟按钮,等模拟成功后,就可以用手机刷门禁了。

7、刷门禁时,确保nfc已开启,另外还需点亮屏幕(无需解锁)。注意我前面说了,只有部分门禁卡可以模拟,实测读取的位数过高也不行。

额外方法:

如果会用PM3,可以直接生成解密的数据,用Dump Editor转换成可用的json数据库直接刷入的办法更快。会使用PM3的大概率不需要我废话,只上截图。

相关文章

IP定位技术助力网络安全保护

当网络遭受DDoS攻击时,通过IP定位技术,可以迅速确定攻击源头的地理位置,进而采取相应的防御措施,如屏蔽攻击源IP地址等。随着技术的不断进步和应用场景的不断拓展,IP定位技术将在网络安全保护领域发挥更加重要的作用,为网络空间的安全稳定提供有力保障。例如,网络管理员可以根据IP定位结果,将恶意IP地址列入黑名单,阻止其访问网络,从而避免潜在的安全威胁。IP定位技术是一种基于IP地址的地理位置定位技术,通过分析IP地址的归属地信息,可以精确地确定网络用户的地理位置,从而实现对网络流量的有效监控和管理。

编程日记 2024/02/19 20:50:32

.[hudsonL@cock.li].mkp勒索病毒数据怎么处理|数据解密恢复

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。通过采取这些预防措施,您可以最大程度地降低成为[hudsonL@cock.li].mkp勒索病毒等威胁的风险,并保护您的数据安全。

编程日记 2024/02/10 19:57:10

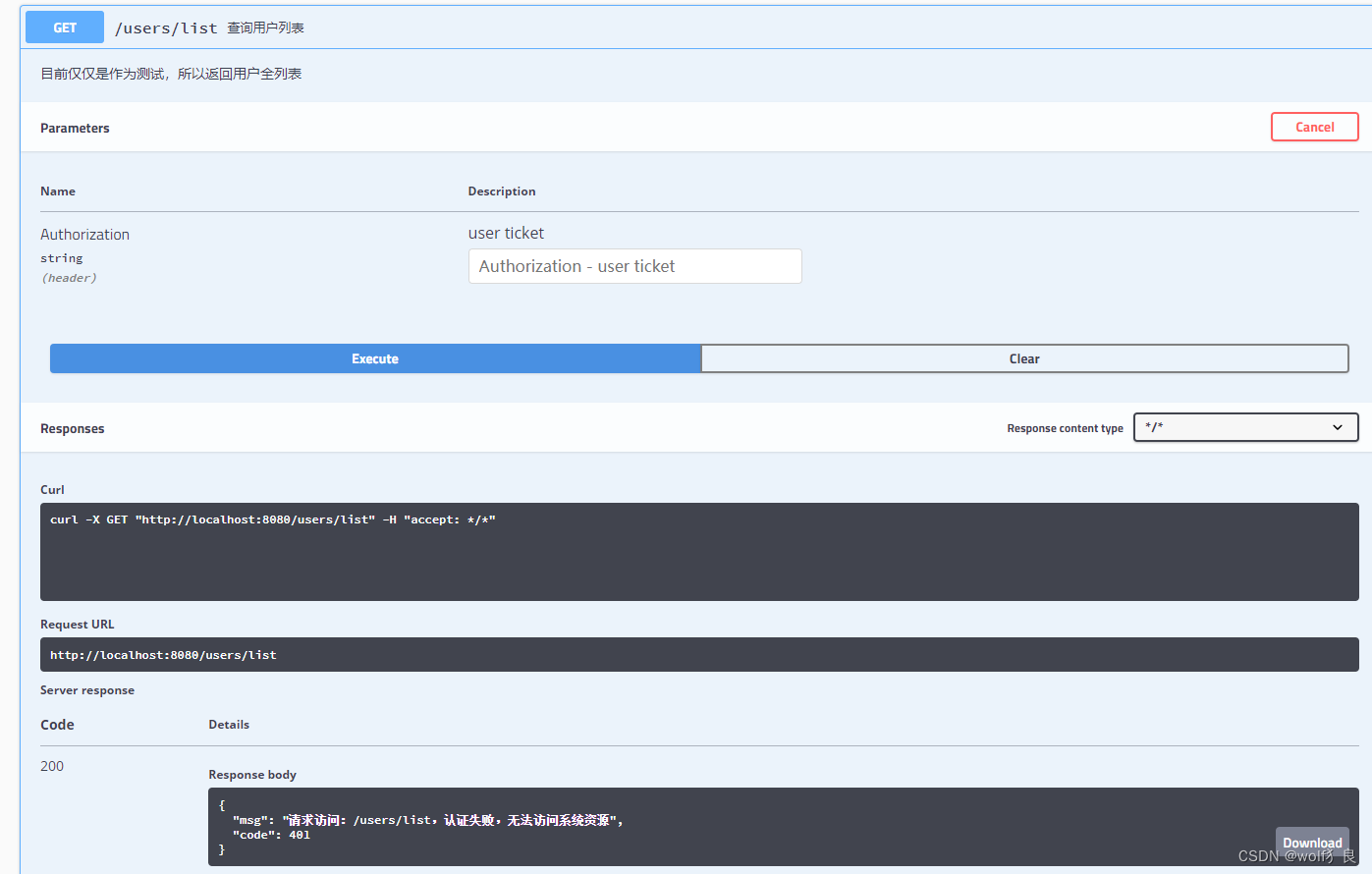

SpringBoot security 安全认证(二)——登录拦截器

本节内容:实现登录拦截器,除了登录接口之外所有接口访问都要携带Token,并且对Token合法性进行验证,实现登录状态的保持。核心内容:1、要实现登录拦截器,从Request请求中获取token,从缓存中获取Token并验证登录是否过期,若验证通过则放行;2、实现对拦截器配置,SpringBoot 安全模块使用HttpSecurity 来完成请求安全管理。

编程日记 2024/02/04 09:56:30

Web 安全之点击劫持(Clickjacking)攻击详解

点击劫持(Clickjacking)攻击,又称为界面伪装攻击,是一种利用视觉欺骗手段进行攻击的方式。攻击者通过技术手段欺骗用户点击本没有打算点击的位置,当用户在被攻击者攻击的页面上进行操作时,实际点击结果被劫持,从而被攻击者利用。这种攻击方式利用了用户对网站的信任,通过覆盖层(通常是透明的iframe)覆盖在另一个网页之上,使受害者无法察觉。

编程日记 2024/01/28 17:47:23

新能源汽车智慧充电桩管理方案:环境监测与充电安全多维感知

通过接入各类环境检测传感器及应用,不仅提高了充电桩及站点的管理效率和维护质量,还为电动汽车用户提供了更加安全、便捷的充电服务。

编程日记 2024/01/25 16:20:19

注册登录等操作时,如何实现前端数据的安全提交?前后端实践

http/https协议提交在被抓包时请求内容是明文的, 直接传输账号密码的风险非常大,故这里我们要对数据加密处理,并生成校验码,防止数据篡改

编程日记 2024/01/19 12:15:22

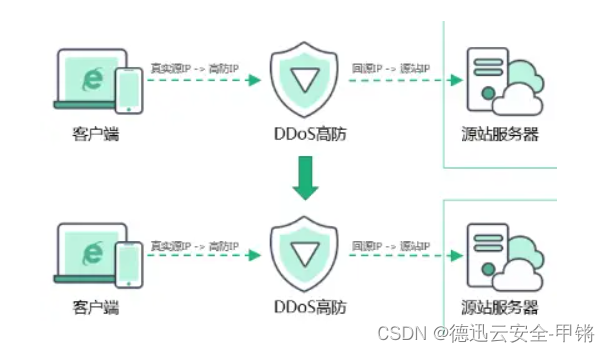

什么是DDOS高防ip?DDOS高防ip是怎么防护攻击的

同时,高防IP设备还支持防御日志的记录和分析功能,可以对攻击流量进行深入分析,进一步了解攻击来源和特点,为后续的防御策略提供数据支持。为了解决这些问题,高防IP作为一种网络安全服务应运而生。高防IP通过实时监测和分析流量,识别和拦截恶意流量,确保正常流量能够安全地转发给目标服务器,从而保护企业的业务正常运行。高防IP设备会对流量进行实时监测和分析,对流量的来源、目的地、协议、数据包大小、数据包速率等进行全面分析和判断。通过对流量的实时监测和分析,可以及时发现异常流量的存在,为后续的防御策略提供依据。

编程日记 2024/01/16 00:44:20

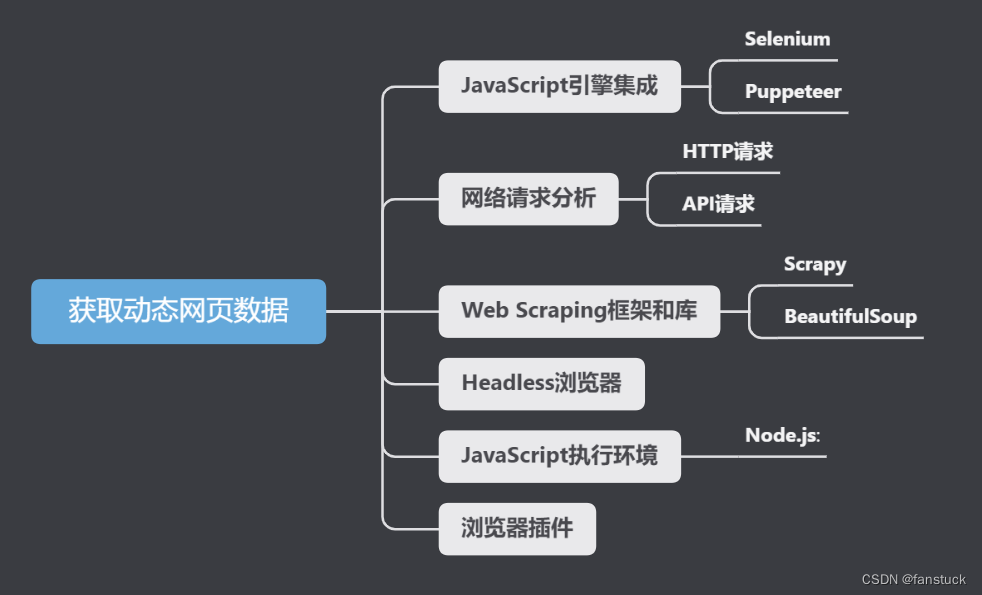

详解动态网页数据获取以及浏览器数据和网络数据交互流程-Python

动态网页是一种在用户浏览时实时生成或变化的网页。。相比之下,动态网页可以根据用户的互动、请求或其他条件在浏览器端或服务器端生成新的内容。而且现在的网页一般都是采用前后端分离的架构,前端负责展示和用户交互,后端负责数据处理。这种架构使得前端可以更加灵活地实现动态内容的加载和展示。所以说以后想要获取到数据,动态网页数据获取会成为我们主流获取网页数据的技术。所以在动态网页数据获取这方面我们需要下足功夫了解动态网页数据交互形式、数据存储访问模式等方方面面的知识,我们才好更加灵活的获取到数据。

编程日记 2024/01/13 17:46:53

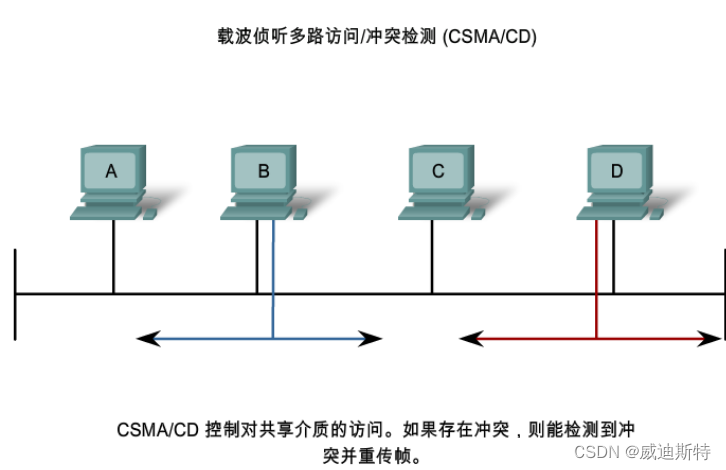

网络知识-以太网技术的发展及网络设备

大家都被互联网上各种各样的内容、技术闪亮了眼睛,没有太多人去了解比较底层的一些网络技术。面试的时候,我也问过很多技术人员,对以太网是否了解,了解多少?但是很多人都知之甚少!但是,在我们实际工作碰到问题、分析问题、定位问题、解决问题的时候,又必须要了解这方面的知识。以太网最初到现在的主要设备包括集线器、中继器、网桥、交换机。以太网目前应用在很多行业,在视频监控、安防、视频会议等领域都有很广泛的应用。

编程日记 2024/01/07 09:49:43

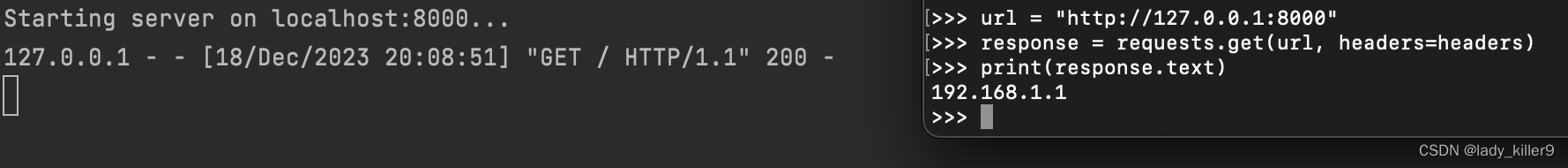

网络安全-真实ip获取&伪造与隐藏&挖掘

proxy protocol没有研究,和TOA差不多,按照协议发包就行了,实现就交给读者吧。TOA的伪造方式还是不错的,非linux下没有btftools,可以自己写一个代理,把浏览器的流量转发到本地代理,代理的功能就是把TOA改一下。一些代理隐藏ip还是不错的,除非网站从开始没有使用cdn、部分使用cdn,或网站服务器有其他服务导致真实ip发出包了。该博客作者我也问了,一开始就使用了CDN,也没有其他子域名、服务,应该是无法找到真实IP了。

编程日记 2024/01/01 21:38:10

windows如何环境搭建属于自己的Zblog博客并发布上线公网访问?

想要成为一个合格的技术宅或程序员,自己搭建网站制作网页是绕不开的项目。就以笔者自己的经历来说,就被自制网页网站卡过很久。不过随着电脑技术的发展,已经出现了很多便捷快速建站的工具软件。今天,笔者就为大家展示,如何快速上手Z-blog,建立自己的个人博客网站,并通过cpolar建立的内网穿透数据隧道,将这个个人博客软件发布到公互联网上。从上面介绍的步骤可以看出,想要快速发布一个网站,有必要选择一些简单趁手的辅助工具,虽然Z-blog搭建的网站但很简单,但却是我们熟悉cpolar发布本地网站很好的例子。

编程日记 2023/12/21 12:24:48

ChatGPT 也宕机了?如何预防 DDOS 攻击的发生

DDoS 攻击即分布式拒绝服务攻击,是指多个攻击者或者一个攻击者控制了位于不同位置的多台机器,并利用这些机器对受害者同时实施攻击。由于攻击的发出点是分布在不同地方的,这类攻击称为分布式拒绝服务攻击。攻击者会向目标服务器发送大量数据包或请求,以耗尽目标服务器资源,使其无法响应合法用户请求。DDoS 攻击通常会导致目标服务器无法正常工作,造成服务中断、网站崩溃等问题,严重影响合法用户的体验和企业的正常运营。DDoS 攻击的防御措施包括加强网络基础设施安全、配置防火墙和入侵检测系统、及时修复系统和应用程序漏洞等。

chatgpt教程 2023/12/17 15:26:39