本节内容:实现登录拦截器,除了登录接口之外所有接口访问都要携带Token,并且对Token合法性进行验证,实现登录状态的保持。

核心内容:

1、要实现登录拦截器,从Request请求中获取token,从缓存中获取Token并验证登录是否过期,若验证通过则放行;

2、实现对拦截器配置,SpringBoot 安全模块使用HttpSecurity 来完成请求安全管理。通过该对象可配置不进行鉴权的url(如登录、注册这些接口),配置自定义的登录拦截器,配置安全认证失败的公共处理类、配置退出登录请求执行完的后续处理类、配置CORS过滤器等。

1、鉴权拦截器

JwtAuthenticationTokenFilter.java

@Component

public class JwtAuthenticationTokenFilter extends OncePerRequestFilter {

@Autowired

private TokenService tokenService;

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain chain)

throws ServletException, IOException {

//从缓存中获取用户信息

LoginUser loginUser = tokenService.getLoginUser(request);

if (StringUtils.isNotNull(loginUser) && StringUtils.isNull(SecurityContextHolder.getContext().getAuthentication())) {

// 该方法用来刷新token有效期

tokenService.verifyToken(loginUser);

UsernamePasswordAuthenticationToken authenticationToken = new UsernamePasswordAuthenticationToken(loginUser, null, loginUser.getAuthorities());

authenticationToken.setDetails(new WebAuthenticationDetailsSource().buildDetails(request));

//设置到线程变量中

SecurityContextHolder.getContext().setAuthentication(authenticationToken);

}

chain.doFilter(request, response);

}

}

2、SecurityConfig配置

与上一节的内容差不多,只是对HttpSecurity进行更详细的配置,

/**

* spring security配置

*

* @author

*/

@EnableGlobalMethodSecurity(prePostEnabled = true, securedEnabled = true)

public class SecurityConfig extends WebSecurityConfigurerAdapter {

/**

* 自定义用户认证逻辑

*/

@Autowired

private UserDetailsService userDetailsService;

/**

* 认证失败处理类

*/

@Autowired

private AuthenticationEntryPointImpl unauthorizedHandler;

/**

* 退出处理类

*/

@Autowired

private LogoutSuccessHandlerImpl logoutSuccessHandler;

/**

* token认证过滤器

*/

@Autowired

private JwtAuthenticationTokenFilter authenticationTokenFilter;

/**

* 跨域过滤器

*/

@Autowired

private CorsFilter corsFilter;

/**

* 允许匿名访问的地址

*/

@Autowired

private PermitAllUrlProperties permitAllUrl;

/**

* 解决 无法直接注入 AuthenticationManager

*

* @return

* @throws Exception

*/

@Bean

@Override

public AuthenticationManager authenticationManagerBean() throws Exception {

return super.authenticationManagerBean();

}

/**

* anyRequest | 匹配所有请求路径

* access | SpringEl表达式结果为true时可以访问

* anonymous | 匿名可以访问

* denyAll | 用户不能访问

* fullyAuthenticated | 用户完全认证可以访问(非remember-me下自动登录)

* hasAnyAuthority | 如果有参数,参数表示权限,则其中任何一个权限可以访问

* hasAnyRole | 如果有参数,参数表示角色,则其中任何一个角色可以访问

* hasAuthority | 如果有参数,参数表示权限,则其权限可以访问

* hasIpAddress | 如果有参数,参数表示IP地址,如果用户IP和参数匹配,则可以访问

* hasRole | 如果有参数,参数表示角色,则其角色可以访问

* permitAll | 用户可以任意访问

* rememberMe | 允许通过remember-me登录的用户访问

* authenticated | 用户登录后可访问

*/

@Override

protected void configure(HttpSecurity httpSecurity) throws Exception {

// 注解标记允许匿名访问的url

ExpressionUrlAuthorizationConfigurer<HttpSecurity>.ExpressionInterceptUrlRegistry registry = httpSecurity.authorizeRequests();

permitAllUrl.getUrls().forEach(url -> registry.antMatchers(url).permitAll());

httpSecurity

// CSRF禁用,因为不使用session

.csrf().disable()

// 禁用HTTP响应标头

.headers().cacheControl().disable().and()

// 认证失败处理类

.exceptionHandling().authenticationEntryPoint(unauthorizedHandler).and()

// 基于token,所以不需要session.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS).and()

// 过滤请求

.authorizeRequests()

// 对于登录login 注册register 验证码captchaImage 允许匿名访问

.antMatchers("/swagger-ui.html","/login", "/register", "/captchaImage").permitAll()

// 静态资源,可匿名访问

.antMatchers(HttpMethod.GET, "/", "/*.html", "/**/*.html", "/**/*.css", "/**/*.js", "/**/attachment/**", "/profile/**").permitAll()

.antMatchers("/swagger-ui.html" ,"/v2/api-docs","/swagger-resources", "/swagger-resources/**", "/webjars/**", "/*/api-docs", "/druid/**").permitAll()

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated()

.and()

.headers().frameOptions().disable();

// 添加Logout filterhttpSecurity.logout().logoutUrl("/logout").logoutSuccessHandler(logoutSuccessHandler);

// 添加JWT filter

httpSecurity.addFilterBefore(authenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

// 添加CORS filter

httpSecurity.addFilterBefore(corsFilter, JwtAuthenticationTokenFilter.class);

httpSecurity.addFilterBefore(corsFilter, LogoutFilter.class);

}

/**

* 强散列哈希加密实现

*/

@Bean

public BCryptPasswordEncoder bCryptPasswordEncoder() {

return new BCryptPasswordEncoder();

}

/**

* 身份认证接口

*/

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailsService).passwordEncoder(bCryptPasswordEncoder());

}

}

添加TokenService

根据登录用户信息,创建token,并实现对token的管理,token缓存、清理、过期处理等;

package com.luo.chengrui.labs.lab04.service;

import com.luo.chengrui.labs.lab04.model.LoginUser;

import com.luo.chengrui.labs.lab04.utils.IpUtils;

import com.luo.chengrui.labs.lab04.utils.ServletUtils;

import com.luo.chengrui.labs.lab04.utils.StringUtils;

import com.luo.chengrui.labs.lab04.utils.UUID;

import eu.bitwalker.useragentutils.UserAgent;

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import org.springframework.beans.factory.annotation.Value;

import org.springframework.stereotype.Component;

import org.springframework.stereotype.Service;

import javax.servlet.http.HttpServletRequest;

import java.util.HashMap;

import java.util.Map;

import java.util.concurrent.TimeUnit;

/**

* token验证处理

*

* @author ruoyi

*/

@Service

public class TokenService {

// 令牌自定义标识

@Value("${token.header}")

private String header;

// 令牌秘钥

@Value("${token.secret}")

private String secret;

// 令牌有效期(默认30分钟)

@Value("${token.expireTime}")

private int expireTime;

protected static final String LOGIN_USER_KEY = "LOGIN_USER_KEY";

public static final String TOKEN_PREFIX = "Bearer ";

/**

* 登录用户

*/

public static final String LOGIN_TOKEN_KEY = "login_tokens:";

protected static final long MILLIS_SECOND = 1000;

protected static final long MILLIS_MINUTE = 60 * MILLIS_SECOND;

private static final Long MILLIS_MINUTE_TEN = 20 * 60 * 1000L;

private static final Map<String,LoginUser> tokenCache = new HashMap<>();

public String getHeader() {

return header;

}

/**

* 获取用户身份信息

*

* @return 用户信息

*/

public LoginUser getLoginUser(HttpServletRequest request) {

// 获取请求携带的令牌

String token = getToken(request);

if (StringUtils.isNotEmpty(token)) {

try {

Claims claims = parseToken(token);

// 解析对应的权限以及用户信息

String uuid = (String) claims.get(LOGIN_USER_KEY);

String userKey = getTokenKey(uuid);

LoginUser user = tokenCache.get(userKey);

return user;

} catch (Exception e) {

}

}

return null;

}

/**

* 设置用户身份信息

*/

public void setLoginUser(LoginUser loginUser) {

if (StringUtils.isNotNull(loginUser) && StringUtils.isNotEmpty(loginUser.getToken())) {

refreshToken(loginUser);

}

}

/**

* 删除用户身份信息

*/

public void delLoginUser(String token) {

if (StringUtils.isNotEmpty(token)) {

String userKey = getTokenKey(token);

tokenCache.remove(userKey);

}

}

/**

* 创建令牌

*

* @param loginUser 用户信息

* @return 令牌

*/

public String createToken(LoginUser loginUser) {

String token = UUID.fastUUID().toString();

loginUser.setToken(token);

setUserAgent(loginUser);

refreshToken(loginUser);

Map<String, Object> claims = new HashMap<>();

claims.put(LOGIN_USER_KEY, token);

return createToken(claims);

}

/**

* 验证令牌有效期,相差不足20分钟,自动刷新缓存

*

* @param loginUser

* @return 令牌

*/

public void verifyToken(LoginUser loginUser) {

long expireTime = loginUser.getExpireTime();

long currentTime = System.currentTimeMillis();

if (expireTime - currentTime <= MILLIS_MINUTE_TEN) {

refreshToken(loginUser);

}

}

/**

* 刷新令牌有效期

*

* @param loginUser 登录信息

*/

public void refreshToken(LoginUser loginUser) {

loginUser.setLoginTime(System.currentTimeMillis());

loginUser.setExpireTime(loginUser.getLoginTime() + expireTime * MILLIS_MINUTE);

// 根据uuid将loginUser缓存

String userKey = getTokenKey(loginUser.getToken());

tokenCache.put(userKey, loginUser);

}

/**

* 设置用户代理信息

*

* @param loginUser 登录信息

*/

public void setUserAgent(LoginUser loginUser) {

UserAgent userAgent = UserAgent.parseUserAgentString(ServletUtils.getRequest().getHeader("User-Agent"));

String ip = IpUtils.getIpAddr();

loginUser.setIpaddr(ip);

loginUser.setBrowser(userAgent.getBrowser().getName());

loginUser.setOs(userAgent.getOperatingSystem().getName());

}

/**

* 从数据声明生成令牌

*

* @param claims 数据声明

* @return 令牌

*/

private String createToken(Map<String, Object> claims) {

String token = Jwts.builder()

.setClaims(claims)

.signWith(SignatureAlgorithm.HS512, secret).compact();

return token;

}

/**

* 从令牌中获取数据声明

*

* @param token 令牌

* @return 数据声明

*/

private Claims parseToken(String token) {

return Jwts.parser()

.setSigningKey(secret)

.parseClaimsJws(token)

.getBody();

}

/**

* 从令牌中获取用户名

*

* @param token 令牌

* @return 用户名

*/

public String getUsernameFromToken(String token) {

Claims claims = parseToken(token);

return claims.getSubject();

}

/**

* 获取请求token

*

* @param request

* @return token

*/

private String getToken(HttpServletRequest request) {

String token = request.getHeader(header);

if (StringUtils.isNotEmpty(token) && token.startsWith(TOKEN_PREFIX)) {

token = token.replace(TOKEN_PREFIX, "");

}

return token;

}

private String getTokenKey(String uuid) {

return LOGIN_TOKEN_KEY + uuid;

}

}

CORS处理器:CorsFilterConfiguration

@Component

public class CorsFilterConfiguration {

@Bean

public CorsFilter corsFilter() {

CorsConfiguration config = new CorsConfiguration();

config.setAllowCredentials(true);

// 设置访问源地址

config.addAllowedOriginPattern("*");

// 设置访问源请求头

config.addAllowedHeader("*");

// 设置访问源请求方法

config.addAllowedMethod("*");

// 有效期 1800秒

config.setMaxAge(1800L);

// 添加映射路径,拦截一切请求

UrlBasedCorsConfigurationSource source = new UrlBasedCorsConfigurationSource();

source.registerCorsConfiguration("/**", config);

// 返回新的CorsFilter

return new CorsFilter(source);

}

}

鉴权失败处理类:AuthenticationEntryPointImpl

/**

* 认证失败处理类 返回未授权

*

* @author ruoyi

*/

@Component

public class AuthenticationEntryPointImpl implements AuthenticationEntryPoint, Serializable

{

private static final long serialVersionUID = -8970718410437077606L;

@Override

public void commence(HttpServletRequest request, HttpServletResponse response, AuthenticationException e)

throws IOException

{

int code = HttpStatus.UNAUTHORIZED;

String msg = String.format("请求访问:%s,认证失败,无法访问系统资源", request.getRequestURI());

ServletUtils.renderString(response, JSON.toJSONString(AjaxResult.error(code, msg)));

}

}

退出登录处理类:LogoutSuccessHandlerImpl

退出登录时,清除缓存token信息。记录退出日志登录

@Configuration

public class LogoutSuccessHandlerImpl implements LogoutSuccessHandler

{

@Autowired

private TokenService tokenService;

/**

* 退出处理

*

* @return

*/

@Override

public void onLogoutSuccess(HttpServletRequest request, HttpServletResponse response, Authentication authentication)

throws IOException, ServletException

{

LoginUser loginUser = tokenService.getLoginUser(request);

if (StringUtils.isNotNull(loginUser))

{

String userName = loginUser.getUsername();

// 删除用户缓存记录

tokenService.delLoginUser(loginUser.getToken());

//TODO 记录退出日志

}

ServletUtils.renderString(response, JSON.toJSONString(AjaxResult.success("退出成功")));

}

}

LoginService改造

要保持登录状态,需将token添加到缓存中。

@Service

public class LoginService {

// 令牌自定义标识

@Value("${token.header}")

private String header;

// 令牌秘钥

@Value("${token.secret}")

private String secret;

// 令牌有效期(默认30分钟)

@Value("${token.expireTime}")

private int expireTime;

@Resource

private AuthenticationManager authenticationManager;

@Autowired

private TokenService tokenService;

public String login(String username, String password) {

// 用户验证

Authentication authentication = null;

try {

UsernamePasswordAuthenticationToken authenticationToken = new UsernamePasswordAuthenticationToken(username, password);

AuthenticationContextHolder.setContext(authenticationToken);

authentication = authenticationManager.authenticate(authenticationToken);

} catch (Exception e) {

throw new RuntimeException("用户名或密码错误");

} finally {

AuthenticationContextHolder.clearContext();

}

LoginUser loginUser = (LoginUser) authentication.getPrincipal();

// 生成token

return tokenService.createToken(loginUser);

}

}

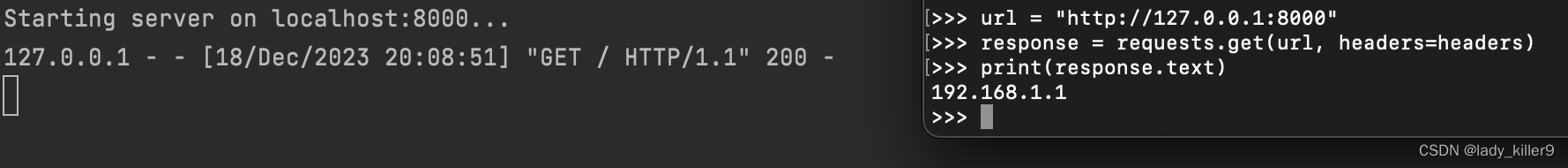

接口测试

没有获取token时接口访问:返回统一的鉴权异常处理信息

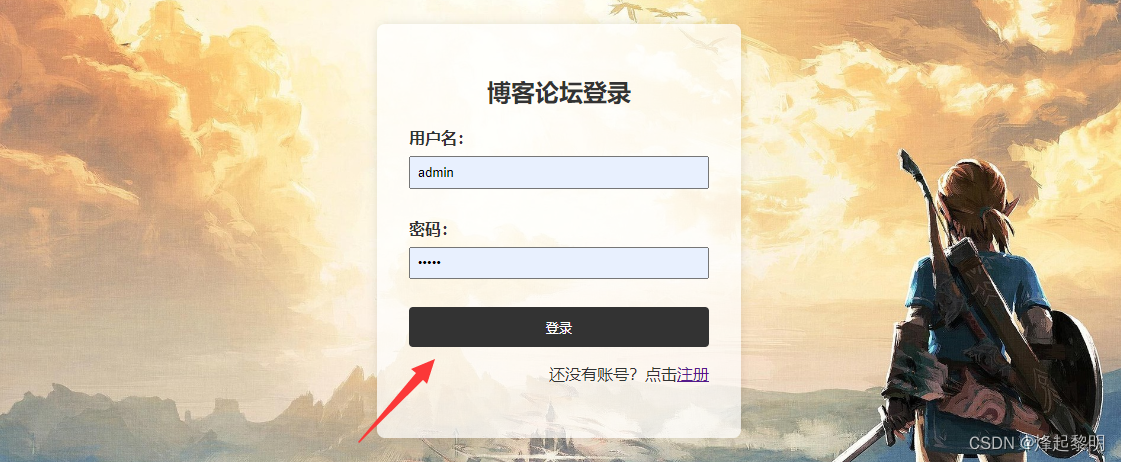

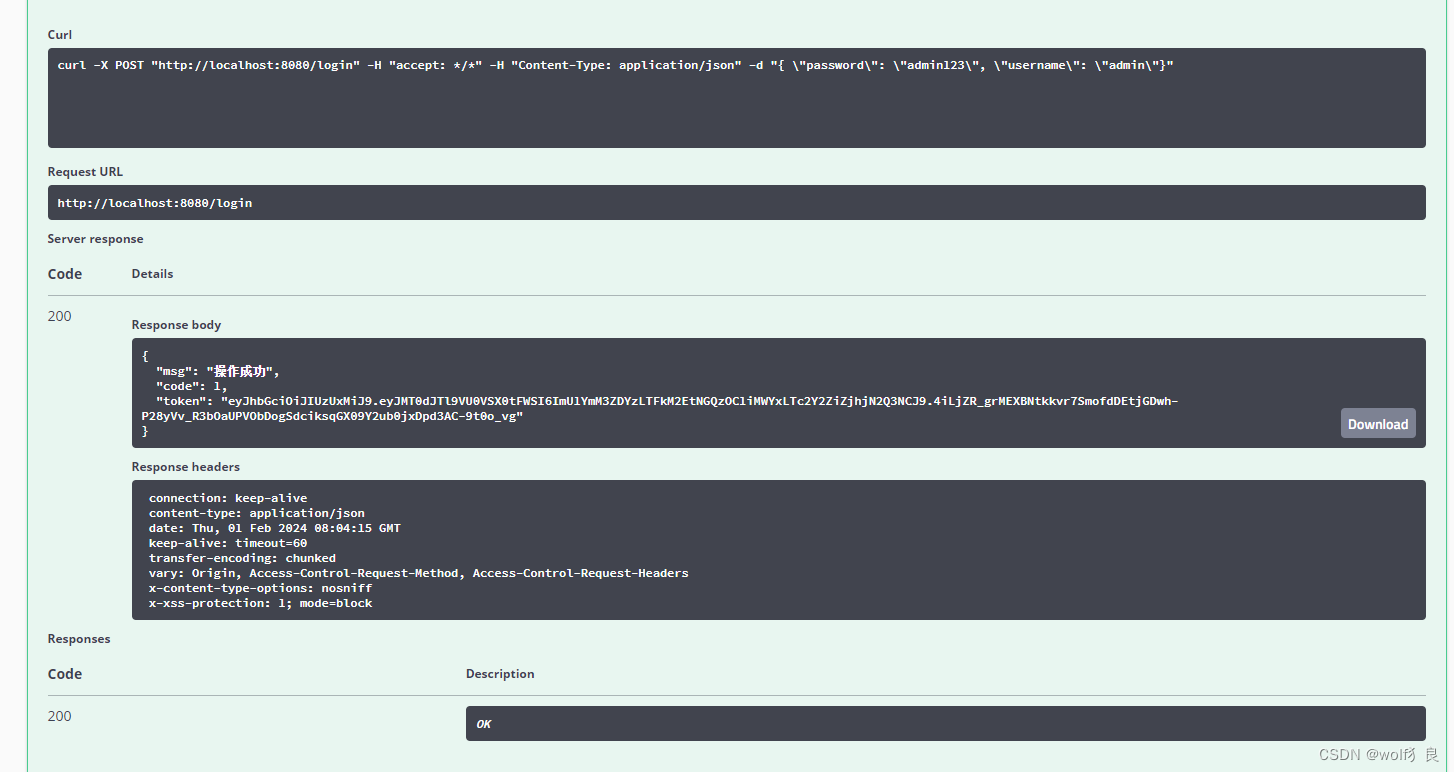

2、用户登录接口访问成功,返回token:

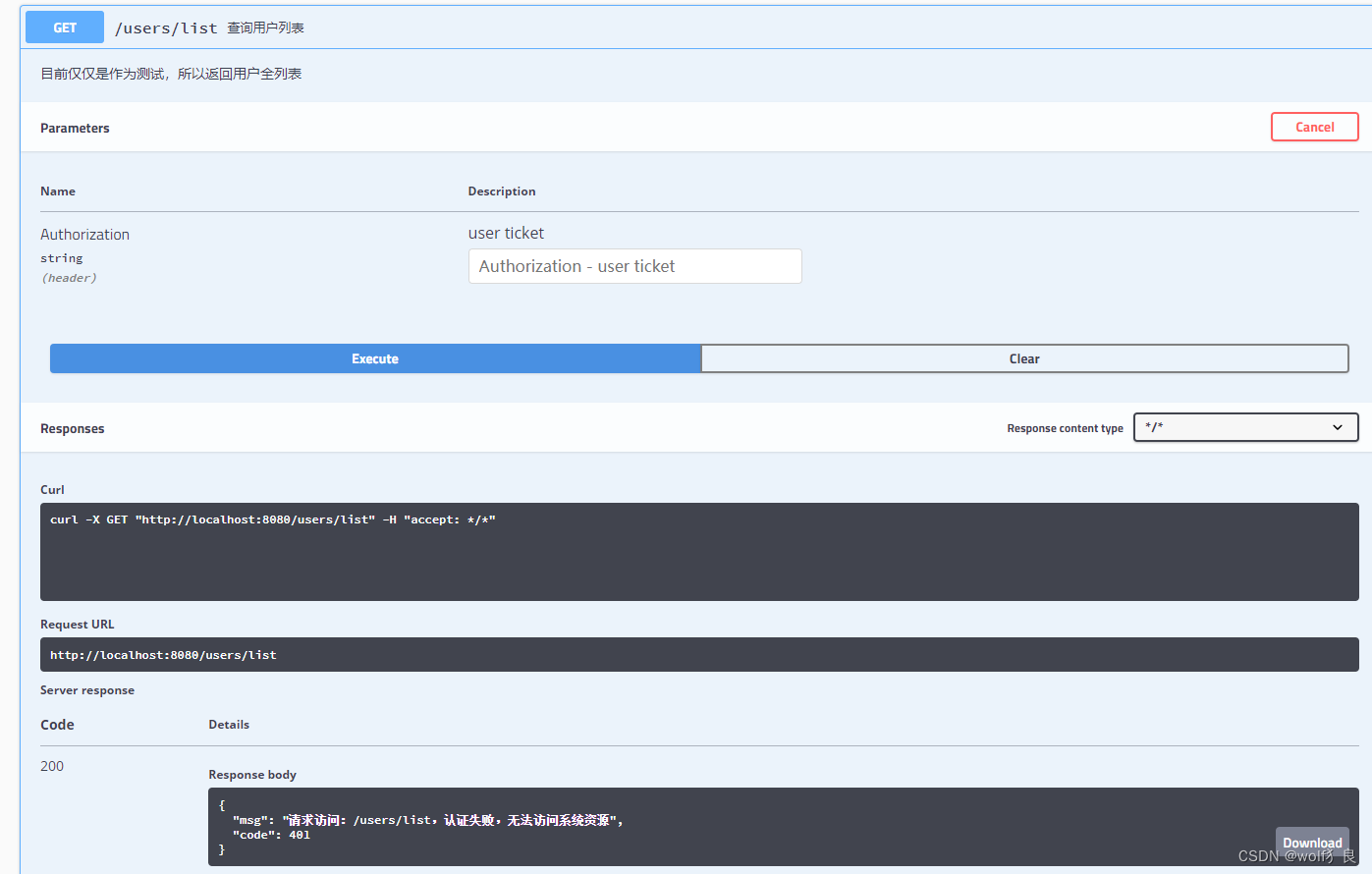

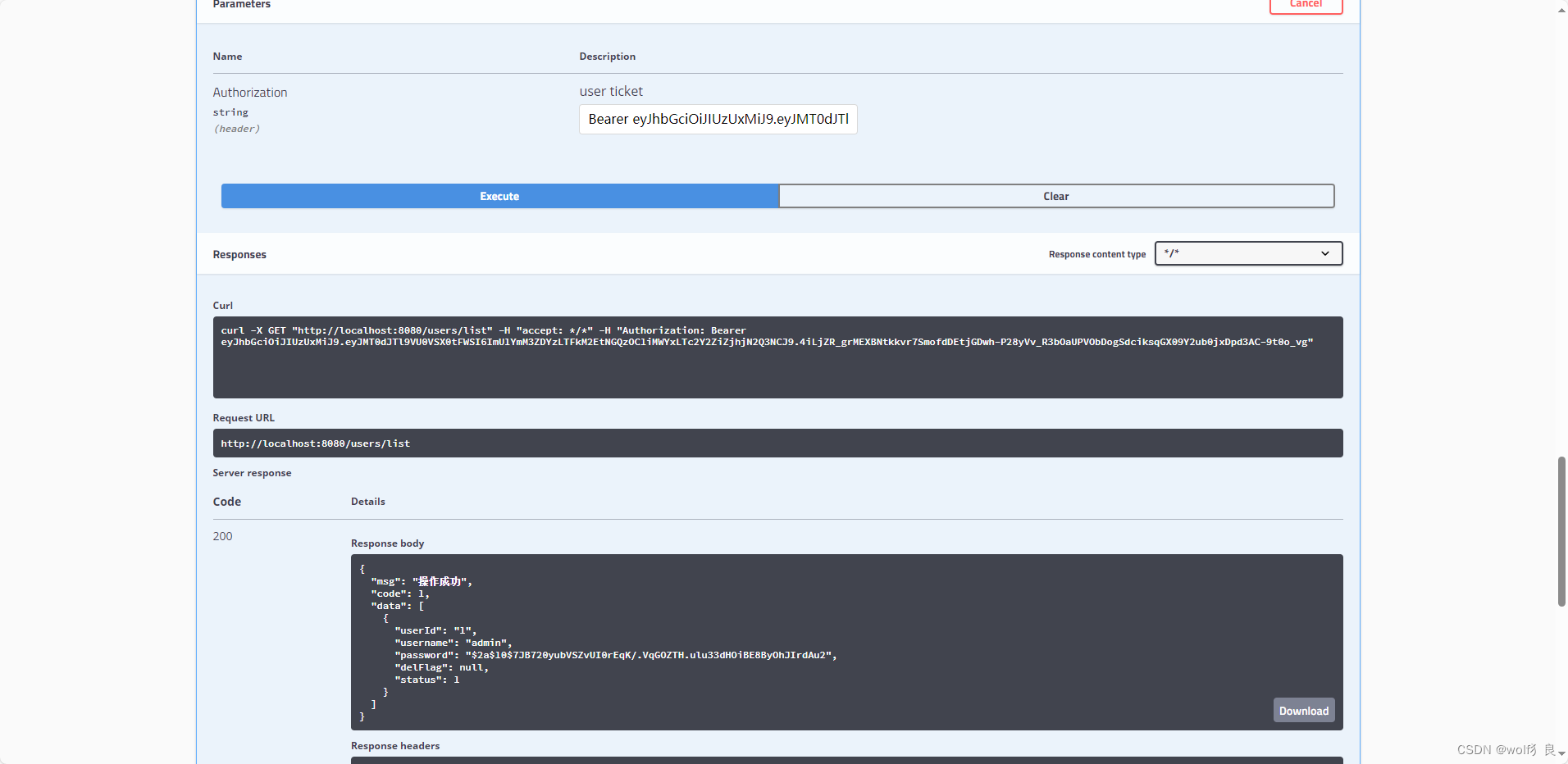

3、接口添加token参数后,访问成功:

补充,在所有swagger接口上添加Header参数的配置方法:

在SwaggerConfiguration 类的 createRestApi()方法中添加以下代码:

@Bean

public Docket createRestApi() {

//全局设置Hread参数,方法测试

ParameterBuilder ticketPar = new ParameterBuilder();

List<Parameter> pars = new ArrayList<Parameter>();

ticketPar.name("Authorization").description("user ticket")

.modelRef(new ModelRef("string")).parameterType("header")

.required(false).build(); //header中的ticket参数非必填,传空也可以

pars.add(ticketPar.build()); //根据每个方法名也知道当前方法在设置什么参数

// 创建 Docket 对象

return new Docket(DocumentationType.SWAGGER_2) // 文档类型,使用 Swagger2

.apiInfo(this.apiInfo()) // 设置 API 信息

// 扫描 Controller 包路径,获得 API 接口

.select()

.apis(RequestHandlerSelectors.basePackage("com.luo.chengrui.labs.lab04.controller"))

.paths(PathSelectors.any())

// 构建出 Docket 对象

.build()

.globalOperationParameters(pars);

}

相关文章

Springboot中如何记录好日志

springboot项目如何配置日志,日志门面和日志实现的区别是什么,如何通过日志切面将日志和代码解耦,这里都有分享。

编程日记 2024/02/27 21:34:27

手机如何使用NFC卡模拟门禁刷卡

部分手机具备NFC卡刷卡功能,理论上也可模拟门禁卡。一个功能强大且免费的NFC卡模拟器,可模拟各类门禁卡、电梯卡、部分公司(工厂)工卡或饭卡、部分学校饭卡、部分图书馆借书卡等各类IC卡,用手机替代卡片去刷门禁、刷电梯、刷考勤和刷饭堂等等,支持绝大部分有NFC功能的手机。但是实际上的卡片都一样,但里面的卡片的芯片种类繁多,有M1卡、射频IC卡、CPU卡、M1卡、ID卡、Mifare Classic、EM卡、DESFire卡、加密卡等等,你的门禁卡种类如果手机不支持也是不能模拟的。而且手机读卡器一般只能读取

编程日记 2024/02/27 21:31:46

Java实战:定制Spring MVC拦截器链

本文将详细介绍如何定制Spring MVC拦截器链。我们将探讨Spring MVC拦截器的基本概念,以及如何使用Spring Boot和Spring MVC来实现自定义拦截器

编程日记 2024/02/24 08:34:15

IP定位技术助力网络安全保护

当网络遭受DDoS攻击时,通过IP定位技术,可以迅速确定攻击源头的地理位置,进而采取相应的防御措施,如屏蔽攻击源IP地址等。随着技术的不断进步和应用场景的不断拓展,IP定位技术将在网络安全保护领域发挥更加重要的作用,为网络空间的安全稳定提供有力保障。例如,网络管理员可以根据IP定位结果,将恶意IP地址列入黑名单,阻止其访问网络,从而避免潜在的安全威胁。IP定位技术是一种基于IP地址的地理位置定位技术,通过分析IP地址的归属地信息,可以精确地确定网络用户的地理位置,从而实现对网络流量的有效监控和管理。

编程日记 2024/02/19 20:50:32

树莓派4B(Raspberry Pi 4B)使用docker搭建springBoot/springCloud服务

树莓派4B(Raspberry Pi 4B)使用docker搭建springBoot/springCloud服务

编程日记 2024/02/13 19:58:42

.[hudsonL@cock.li].mkp勒索病毒数据怎么处理|数据解密恢复

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。通过采取这些预防措施,您可以最大程度地降低成为[hudsonL@cock.li].mkp勒索病毒等威胁的风险,并保护您的数据安全。

编程日记 2024/02/10 19:57:10

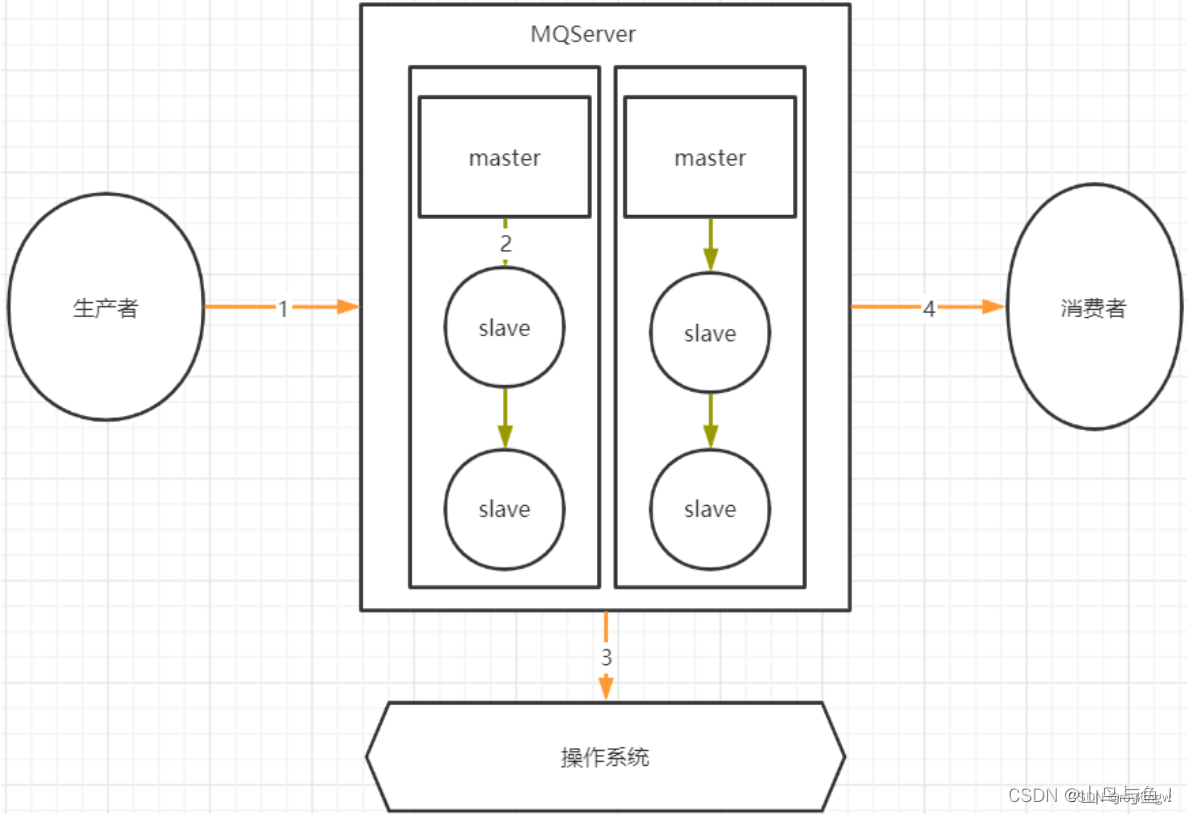

Kafka常见生产问题详解

比如,在原有Topic下,可以调整Producer的分区策略,让Producer将后续的消息更多的发送到新增的Partition里,这样可以让各个Partition上的消息能够趋于平衡。思路是可行的,但是重试的次数,发送消息的数量等都是需要考虑的问题。PageCache缓存中的消息是断电即丢失的。因为如果业务逻辑异步进行,而消费者已经同步提交了Offset,那么如果业务逻辑执行过程中出现了异常,失败了,那么Broker端已经接收到了消费者的应答,后续就不会再重新推送消息,这样就造成了业务层面的消息丢失。

编程日记 2024/02/02 14:04:11

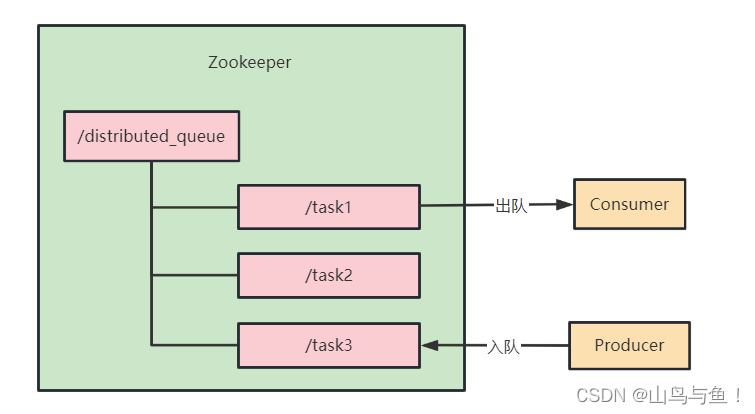

Zookeeper分布式队列实战

ZooKeeper实现队列步骤1.创建队列根节点:在Zookeeper中创建一个持久节点,用作队列的根节点。所有队列元素的节点将放在这个根节点下。2.实现入队操作:当需要将一个元素添加到队列时,可以在队列的根节点下创建一个临时有序节点。节点的数据可以包含队列元素的信息。3.实现出队操作:当需要从队列中取出一个元素时,先获取根节点下的所有子节点。再找到具有最小序号的子节点,获取该节点的数据,删除该节点,然后返回节点的数据。

编程日记 2024/02/01 14:42:13

Web 安全之点击劫持(Clickjacking)攻击详解

点击劫持(Clickjacking)攻击,又称为界面伪装攻击,是一种利用视觉欺骗手段进行攻击的方式。攻击者通过技术手段欺骗用户点击本没有打算点击的位置,当用户在被攻击者攻击的页面上进行操作时,实际点击结果被劫持,从而被攻击者利用。这种攻击方式利用了用户对网站的信任,通过覆盖层(通常是透明的iframe)覆盖在另一个网页之上,使受害者无法察觉。

编程日记 2024/01/28 17:47:23

新能源汽车智慧充电桩管理方案:环境监测与充电安全多维感知

通过接入各类环境检测传感器及应用,不仅提高了充电桩及站点的管理效率和维护质量,还为电动汽车用户提供了更加安全、便捷的充电服务。

编程日记 2024/01/25 16:20:19

SpringBoot:详解Bean生命周期和作用域

前面我们讲诉了将Bean正确地装配到IoC容器,却未讲诉IoC如何装配和销毁Bean。本篇文章主要讲诉一下Bean的生命周期和作用域。以上就是Bean生命周期和作用域的讲解。

编程日记 2024/01/22 09:39:43

注册登录等操作时,如何实现前端数据的安全提交?前后端实践

http/https协议提交在被抓包时请求内容是明文的, 直接传输账号密码的风险非常大,故这里我们要对数据加密处理,并生成校验码,防止数据篡改

编程日记 2024/01/19 12:15:22

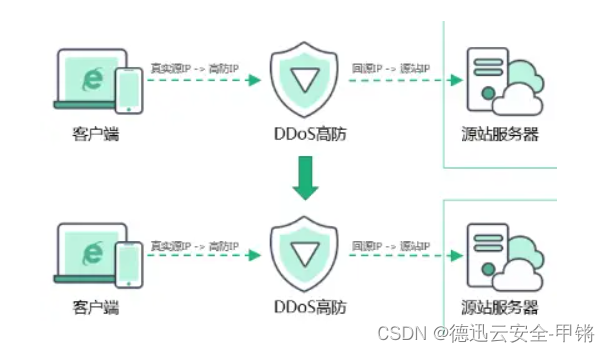

什么是DDOS高防ip?DDOS高防ip是怎么防护攻击的

同时,高防IP设备还支持防御日志的记录和分析功能,可以对攻击流量进行深入分析,进一步了解攻击来源和特点,为后续的防御策略提供数据支持。为了解决这些问题,高防IP作为一种网络安全服务应运而生。高防IP通过实时监测和分析流量,识别和拦截恶意流量,确保正常流量能够安全地转发给目标服务器,从而保护企业的业务正常运行。高防IP设备会对流量进行实时监测和分析,对流量的来源、目的地、协议、数据包大小、数据包速率等进行全面分析和判断。通过对流量的实时监测和分析,可以及时发现异常流量的存在,为后续的防御策略提供依据。

编程日记 2024/01/16 00:44:20

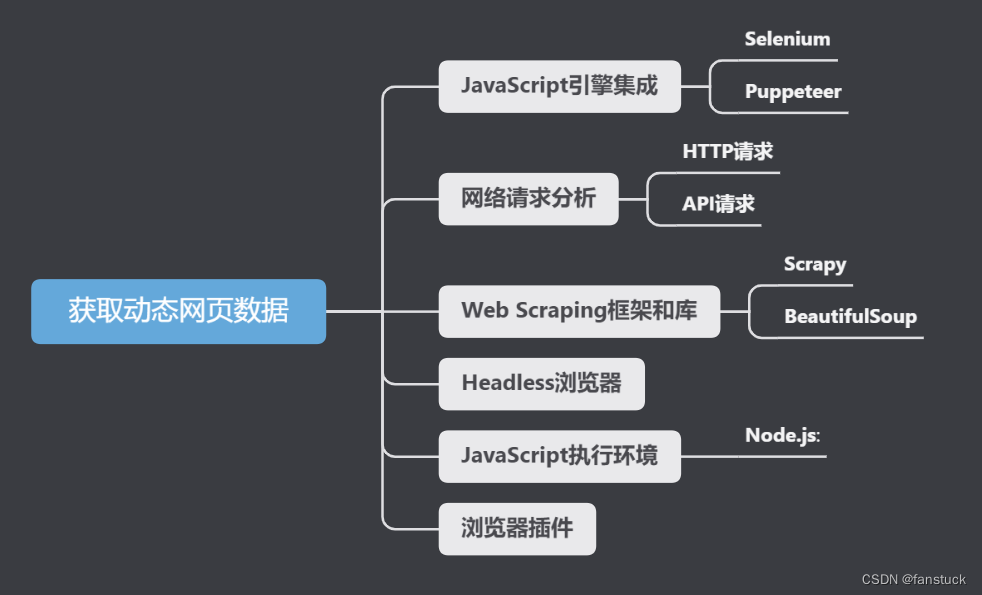

详解动态网页数据获取以及浏览器数据和网络数据交互流程-Python

动态网页是一种在用户浏览时实时生成或变化的网页。。相比之下,动态网页可以根据用户的互动、请求或其他条件在浏览器端或服务器端生成新的内容。而且现在的网页一般都是采用前后端分离的架构,前端负责展示和用户交互,后端负责数据处理。这种架构使得前端可以更加灵活地实现动态内容的加载和展示。所以说以后想要获取到数据,动态网页数据获取会成为我们主流获取网页数据的技术。所以在动态网页数据获取这方面我们需要下足功夫了解动态网页数据交互形式、数据存储访问模式等方方面面的知识,我们才好更加灵活的获取到数据。

编程日记 2024/01/13 17:46:53

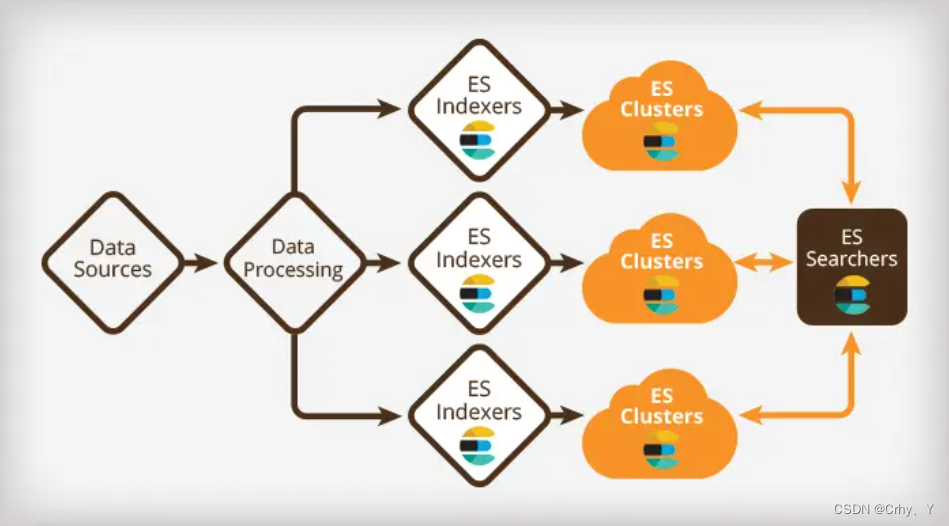

ElasticSearch 集群搭建与状态监控cerebro

在单机上利用docker容器运行多个es实例来模拟es集群。部署es集群可以直接使用docker-compose来完成,但要求Linux虚拟机至少有4GI的内存空间。"number_of_replicas": 1 // 副本数。"number_of_shards": 3,// 分片款量。kibana可以监控es集群,不过新版本需要依赖es的x-pack 功能,配置比较复杂。第一种方式:利用kibana的DevTools创建索引库 ,在DevTools中输入指令。第二种方式:利用cerebro创建索引库。

编程日记 2024/01/09 18:16:38

【微信支付】springboot-java接入微信支付-JSAPI支付/查单/退款/发送红包(四)---发送红包

在发放现金红包之前,请确保你的资金充足。操作路径:【登录商户平台——>交易中心——>资金管理——>充值】和红包相关的参数,你可以在页面上自主设置和更改。操作路径如下:【登录商户平台——>产品中心——>现金红包——>产品设置】在使用现金红包之前,请前往开通现金红包功能。操作路径:【登录微信支付商户平台——>产品中心——>现金红包——>开通】至此,整个微信支付的教程基本结束了,如果有小伙伴有其他问题,欢迎留言或者私信。商户调用微信红包接口时,微信支付服务器会进行证书验证,请现在商户平台下载证书。

编程日记 2024/01/09 13:11:24

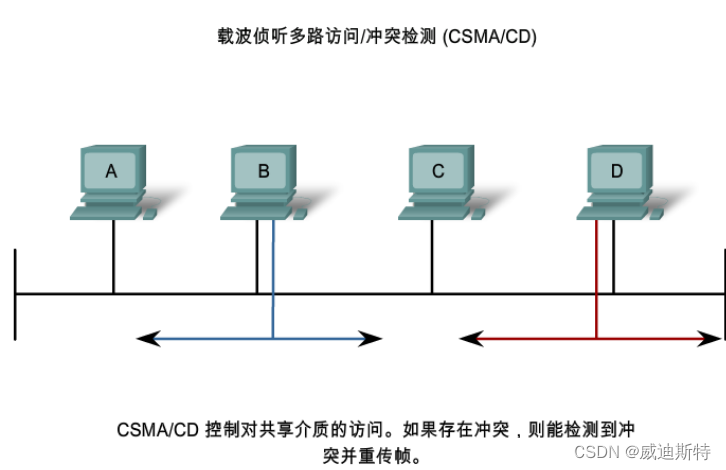

网络知识-以太网技术的发展及网络设备

大家都被互联网上各种各样的内容、技术闪亮了眼睛,没有太多人去了解比较底层的一些网络技术。面试的时候,我也问过很多技术人员,对以太网是否了解,了解多少?但是很多人都知之甚少!但是,在我们实际工作碰到问题、分析问题、定位问题、解决问题的时候,又必须要了解这方面的知识。以太网最初到现在的主要设备包括集线器、中继器、网桥、交换机。以太网目前应用在很多行业,在视频监控、安防、视频会议等领域都有很广泛的应用。

编程日记 2024/01/07 09:49:43

网络安全-真实ip获取&伪造与隐藏&挖掘

proxy protocol没有研究,和TOA差不多,按照协议发包就行了,实现就交给读者吧。TOA的伪造方式还是不错的,非linux下没有btftools,可以自己写一个代理,把浏览器的流量转发到本地代理,代理的功能就是把TOA改一下。一些代理隐藏ip还是不错的,除非网站从开始没有使用cdn、部分使用cdn,或网站服务器有其他服务导致真实ip发出包了。该博客作者我也问了,一开始就使用了CDN,也没有其他子域名、服务,应该是无法找到真实IP了。

编程日记 2024/01/01 21:38:10

SpringBoot解决前后端分离跨域问题:状态码403拒绝访问

前后端分离项目因为端口不一致造成状态码403异常,通过Spring Boot来解决此跨域问题

编程日记 2023/12/31 08:34:33

一篇文章深入认识微服务SpringCloud和Dubbo的区别

Dubbo的定位是一款RPC框架,Spring Cloud的目标是微服务架构下的一站式解决方案。SpringCloud是目前国内使用最广泛的微服务框架。SpringCloud基于SpringBoot提供了一套微服务解决方案,包括服务注册与发现,配置中心,全链路监控,服务网关,负载均衡,熔断器等组件,除了基于NetFlix的开源组件做高度抽象封之外,还有一些选型中立的开源组件。

编程日记 2023/12/30 22:47:23

SpringMVC之获取请求参数和域对象共享数据

一、SpringMVC获取请求参数1、通过ServletAPI获取2、通过控制器方法的形参获取请求参数6、通过POJO获取请求参数7、解决获取请求参数的乱码问题二、域对象共享数据1、使用ServletAPI向request域对象共享数据2、使用ModelAndView向request域对象共享数据3、使用Model向request域对象共享数据4、使用map向request域对象共享数据5、使用ModelMap向request域对象共享数据。

编程日记 2023/12/28 11:31:11

如何在Spring Boot中优雅地进行参数校验

在Java中,注解(Annotation)是一种代码标记,通常用于提供元数据,这些元数据可以被编译器或运行时环境使用。这些注解通常用于框架和库中,以实现更加灵活和可配置的代码。

编程日记 2023/12/25 10:15:17

windows如何环境搭建属于自己的Zblog博客并发布上线公网访问?

想要成为一个合格的技术宅或程序员,自己搭建网站制作网页是绕不开的项目。就以笔者自己的经历来说,就被自制网页网站卡过很久。不过随着电脑技术的发展,已经出现了很多便捷快速建站的工具软件。今天,笔者就为大家展示,如何快速上手Z-blog,建立自己的个人博客网站,并通过cpolar建立的内网穿透数据隧道,将这个个人博客软件发布到公互联网上。从上面介绍的步骤可以看出,想要快速发布一个网站,有必要选择一些简单趁手的辅助工具,虽然Z-blog搭建的网站但很简单,但却是我们熟悉cpolar发布本地网站很好的例子。

编程日记 2023/12/21 12:24:48

ChatGPT 也宕机了?如何预防 DDOS 攻击的发生

DDoS 攻击即分布式拒绝服务攻击,是指多个攻击者或者一个攻击者控制了位于不同位置的多台机器,并利用这些机器对受害者同时实施攻击。由于攻击的发出点是分布在不同地方的,这类攻击称为分布式拒绝服务攻击。攻击者会向目标服务器发送大量数据包或请求,以耗尽目标服务器资源,使其无法响应合法用户请求。DDoS 攻击通常会导致目标服务器无法正常工作,造成服务中断、网站崩溃等问题,严重影响合法用户的体验和企业的正常运营。DDoS 攻击的防御措施包括加强网络基础设施安全、配置防火墙和入侵检测系统、及时修复系统和应用程序漏洞等。

chatgpt教程 2023/12/17 15:26:39

vue 项目配置反向代理导致项目白屏

添加反向代理代码后,前端运行白屏// 设置baseURL,8888是后端端口号,前端请求默认发送到baseURL的地址// 全局注册,之后可在其他组件中通过 this.$axios 发送数据。

编程日记 2023/12/17 13:13:33

Spring 与【MyBatis 】和【 pageHelper分页插件 】整合

本篇主要讲解Spring整合MyBatis与AOP整合pageHelper分页插件的详细步骤以及所需的配置和方法,再进行Junit代码测试演练,希望能给大家带来些许收获!

AI专题 2023/09/24 00:00:55

【SpringMVC】工作流程及入门案例

Spring MVC(Model-View-Controller)是一个基于Java的Web应用程序框架,它是Spring框架的一部分。Spring MVC提供了一个简单、灵活且强大的模型,用于构建Web应用程序,它遵循MVC设计模式。这个模式有助于将应用程序的表示层、业务逻辑层和数据访问层分离,使得开发更加模块化和易于维护。

AI专题 2023/09/24 00:00:49